Soluțiile de securitate Microsoft

Soluțiile de securitate fac parte dintre acele componente despre care nu poți spune niciodată că știi prea mult, iar soluțiile de securitate incluse de către Microsoft în oferta sa de servicii online sunt printre cele mai complexe de pe piață.

Astfel, începând cu această ediție a blogului, am considerat că ar fi de ajutor să începem o serie de articole prin care facem o trecere în revistă a acestor soluții de securitate.

În ziua de astăzi, companiile și organizațiile au nevoie de un model de securitate care să se adapteze complexității mediului modern de lucru, să acopere cerințele forței de muncă mobile și să protejeze atât echipamentele și aplicațiile, cât și utilizatorii și datele acestora, oriunde s-ar afla ele.

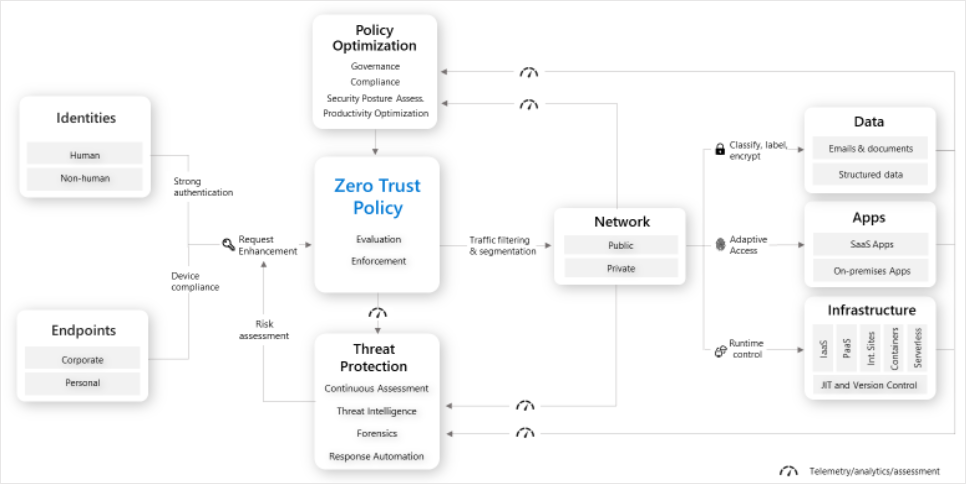

Aceasta este baza principiului Zero Trust (Zero Încredere). În loc de a considera că tot ce este în interiorul rețelei interne este protejat în mod automat de către firewall-uri, modelul Zero Trust consideră tot timpul că securitatea mediului intern a fost afectată și tratează fiecare cerere de autentificare sau de acces la date ca și cum ar veni de la o sursă nesigură.

Modelul Zero Trust ne învață că, indiferent de originea cererii de acces, trebuie să verificăm autenticitatea acesteia: “never trust, always verify” („niciodată nu merge pe încredere, întotdeauna verifică”). Iar aceste principii de funcționare au fost testate cu succes în implementări confirmate.

- Verifică în mod explicit – Întotdeauna luați deciziile de securitate ținând cont de toate informațiile disponibile: identitatea utilizatorului, locația din care a venit cererea, starea dispozitivului, clasificarea datelor și, nu în ultimul rând, diversele anomalii;

- Permite cel mai mic nivel de acces posibil – Limitați accesul doar la momentul și la serviciul necesar pentru îndeplinirea cerinței și implementați politici de siguranță care să se adapteze nivelului de risc.

Implementările de tip Zero Trust se fac în mod implicit cu respectarea politicii de acces privilegiat la componentele infrastructurii, astfel asigurând accesul „compartimentat” la sistemele de administrare a permisiunilor sau politicilor.

- Consideră rețeaua ca fiind nesigură – Minimalizați nivelul de acces pe care l-ar avea un atacator prin segmentarea rețelei, criptarea datelor pe tot circuitul lor, monitorizare permanentă și automatizarea detecției și răspunsului la amenințări.

Modelul Zero Trust are 3 componente:

- Sunt necesare semnale pentru a putea lua decizii. Modelul Zero Trust folosește mai multe surse de semnale, de la sistemele de administrare a identității, la soluții de administrare și securizare a echipamentelor pentru a genera informări complete, ce ajută în luarea de decizii informate;

- Politici care să ajute la generarea de decizii pentru aprobarea accesului. Politici care verifică solicitarea de acces, semnalele primite de la diversele sisteme de monitorizare a accesului și identității și aprobă sau refuză accesul.

- Drepturi de aplicare automată pentru implementarea în mod eficient a deciziilor. Deciziile sunt aplicate la nivel de întreg spațiu digital, precum stabilirea drepturilor de accesare a aplicațiilor doar la nivel read-only sau remedierea parolelor compromise prin intermediul politicii de resetare a parolei.

Învățăturile din ultimii doi ani au rafinat arhitectura modelului Zero Trust pentru a scoate în evidență importanța critică a integrării dintre metodele de aplicare a politicilor și automatizarea răspunsului la diverse amenințări.

Când discutăm despre Identități, ne putem referi la conturi de utilizatori, servicii sau echipamente. Când o identitate încearcă să acceseze o resursă, aceasta trebuie să fie verificată prin intermediul autentificării de nivel complex și să folosească principiul celui mai mic nivel de acces posibil.

Echipamentele creează o suprafață mare de atac, întrucât datele circulă de la acestea atât spre serviciile și soluțiile locale (on-premise), cât și spre cele găzduite în cloud. Monitorizarea echipamentelor trebuie realizată din punct de vedere al respectării politicilor de securitate și nivelului de sănătate acceptat.

Aplicațiile reprezintă metoda prin care datele sunt consumate. Administrarea lor presupune, în primul rând, descoperirea tuturor aplicațiilor ce sunt folosite în cadrul companiei și înțelegerea faptului că pot exista aplicații ce nu sunt printre cele „aprobate” de către departamentul IT. Administrarea aplicațiilor presupune și stabilirea accesului și al permisiunilor, atât al utilizatorilor la aplicații, cât și al acestora la date.

Pentru a putea proteja Datele, este necesar ca acestea să fie clasificate, etichetate și criptate în baza atributelor. În cele din urmă, toate eforturile depuse pentru securizarea infrastructurii sunt făcute pentru protejarea datelor, indiferent că acestea sunt stocate local pe echipamentele companiei, în datacenter-ul furnizorului de cloud sau sunt în tranzit către sau dinspre aplicații.

Infrastructura, indiferent că este locală sau este găzduită în datacenter-ul unui furnizor de cloud, reprezintă un posibil vector de amenințare. Pentru îmbunătățirea securității este necesar să verificăm versiunea, configurația și nivelul de acces și, de asemenea, putem folosi telemetria pentru identificarea atacurilor sau anomaliilor.

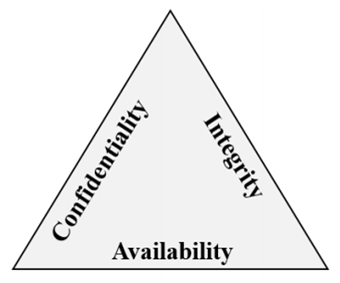

Confidențialitate, Integritate, Disponibilitate (Confidentiality, Integrity, Availability) sau CID (CIA) este una din modalitățile de a alege nivelul de securizare al datelor. Acesta nu este un model creat de către Microsoft, însă este un model utilizat de majoritatea oamenilor ce lucrează în domeniul securității cibernetice.

Confidențialitatea cuprinde nevoia de a menține date sensibile, precum informații despre clienți, parteneri sau proprii utilizatori, parole sau date financiare, în siguranță. Putem cripta datele pentru a le proteja, însă nu trebuie să uitam că trebuie să protejăm inclusiv cheile de criptare.

Confidențialitatea este cea mai vizibilă componentă a securității datelor: nevoia de menținere în siguranță a datelor sensibile, a parolelor și cheilor de criptare este conștientizată de toată lumea.

Integritatea înseamnă menținerea structurii nealterate a datelor sau a mesajelor. În momentul în care trimitem un e-mail, de exemplu, dorim să ne asiguram că mesajul primit de către destinatar este același cu cel trimis de noi. Când trimitem date într-o bază de date, vrem să fim siguri că datele pe care le recuperăm din baza de date sunt aceleași pe care le-am trimis inițial. Criptarea datelor le menține în siguranță, dar în același timp este nevoie să le putem decripta și să obținem aceleași date ca înainte de criptare.

Integritatea se referă la avea încredere că datele noastre nu au fost modificate fără acordul nostru.

Disponibilitatea presupune ca datele să fie disponibile utilizatorilor ce au nevoie de respectivele date. Este important ca organizațiile să mențină datele clienților în siguranță, dar în același timp este necesar ca acele date să fie disponibile spre accesare utilizatorilor care interacționează cu respectivii clienți. Deși menținerea datelor într-un format criptat este mai sigură, utilizatorii vor avea nevoie și de acces la datele necriptate.

Deși toate cele trei componente sunt importante, aplicarea modelului CID presupune o negociere și alegerea unui punct în care acestea să fie aplicate cât mai aproape de procentul dorit.

Începând cu următoarea ediție a blogului, vom începe să discutăm mai în detaliu despre elementele de securitate pe care Microsoft le-a integrat în soluțiile sale cloud, indiferent că vorbim de Microsoft 365 sau Azure.

Presales calendar

Presales calendar

Leave a Reply