Soluțiile de securitate Microsoft

Protejarea bunurilor/datelor din cloud este unul din țelurile echipelor de securitate din cadrul companiilor. Iar una din metodele cele mai întâlnite, prin care un utilizator neautorizat obține acces la sistemele interne, este aflarea unei combinații valide username-parolă.

Soluțiile Microsoft de administrare a identității și accesului

Azure Active Directory include funcționalități ce pot ajuta în reducerea riscului de compromitere a conturilor utilizatorilor prin atacuri de tip Brute-Force, precum identificare de High-profile users – utilizatori cu putere mare de decizie în cadrul organizației sau de încercări repetate de accesare a contului cu o parolă greșită. Însă de multe ori parolele sunt obținute via inginerie socială sau pur și simplu din cauza comportamentului utilizatorilor (precum scrierea parolei pe un bilețel ținut sub tastatură). În astfel de situații, aceste funcționalități nu pot ajuta, prin urmare este necesar ca administratorii să apeleze la o metodă suplimentară de verificare a identității.

Implementarea unei soluții de administrare a autentificării și accesului

Autentificare de tip multi-factor (în mai mulți pași) reprezintă un proces prin care, în cadrul procesului de autentificare, utilizatorilor le este solicitată o verificare adițională a identității, fie că este vorba de un cod primit pe telefonul mobil, fie că este o informație biometrică precum amprentă.

Dacă pentru autentificare este folosită doar parola configurată, contul rămâne vulnerabil în situația în care parola este prea simplă și ușor de ghicit sau poate a fost expusă în alte situații. În momentul în care este solicitată o metodă suplimentară de autentificare, automat securitatea contului este îmbunătățită, întrucât acest factor de autentificare suplimentar nu este un element pe care un atacator l-ar putea obține sau duplica ușor.

Una din aceste soluții de verificare este Azure AD Multi-Factor Authentication (Azure AD MFA) și funcționează prin solicitarea a două sau mai multe elemente pentru a permite autentificarea. Aceste elemente pot fi încadrate în trei categorii:

- Ceva ce utilizatorul știe – poate fi parola asociată contului sau răspunsul la o întrebare de securitate;

- Ceva ce utilizatorul deține – de exemplu o aplicație instalată pe telefonul sau mobil, în care poate primi o notificare sau poate genera un token;

- Ceva unic utilizatorului – presupune un element biometric, precum o amprentă sau o scanare facială sau a irisului

Creșterea nivelului de securizare oferită de Azure AD Multi-Factor Authentication se bazează pe utilizarea de „straturi” în gestionarea procesului de autentificare. Chiar dacă un atacator reușește să afle parola unui utilizator, el nu poate accesa contul acestuia fără a avea și echipamentul configurat pe cont. În cazul în care un utilizator pierde un astfel de echipament, o altă persoană nu îl va putea folosi fără parola contului.

Un alt element important este faptul că funcționalitatea de Multi-Factor Authentication este parte din Azure Active Directory și prin urmare nu este necesar să facem o implementare suplimentară.

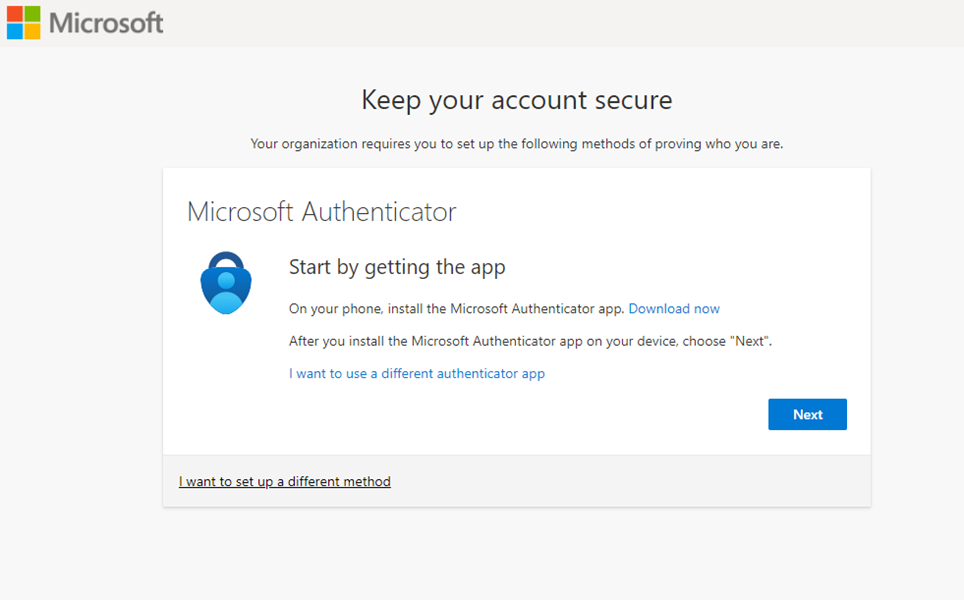

După activarea funcționalității Azure AD Multi-Factor Authentication, în momentul în care un utilizator dorește să acceseze o aplicație sau un serviciu ce este protejat de MFA, acesta va primi o notificare prin îi este solicitat să își configureze contul. În funcție de metodele de verificare aprobate de către administratorul soluției de Microsoft 365, utilizatorul va putea alege între:

- Aplicația Microsoft Authenticator, instalată pe un device mobil, telefon sau tabletă

- Serviciul Windows Hello for Business din cadrul Windows 10/11

- O cheie de securitate de tip FIDO2

- Un token de tip OATH hardware sau OATH software

- Un mesaj text primit pe device-ul mobil, pe numărul de telefon înregistrat pe cont

- Un apel telefonic pe numărul înregistrat în cont

Activarea și utilizarea Azure AD Multi-Factor Authentication

Înainte de începerea oricărui proces de implementare de Azure AD Multi-Factor Authentication sunt câteva elemente asupra cărora trebuie să ne decidem.

În primul rând, luați în considerare implementarea Azure AD MFA în valuri. Începeți cu un grup pilot pentru a evalua complexitatea mediului de lucru și a identifica eventualele probleme de implementare sau echipamente incompatibile.

Creați un plan de comunicare a implementării MFA în cadrul organizației către utilizatorii interni pentru a le permite să adreseze întrebări despre ce presupune această implementare.

Din punct de vedere al activării Azure AD MFA, sunt două metode ce sunt folosite preponderent:

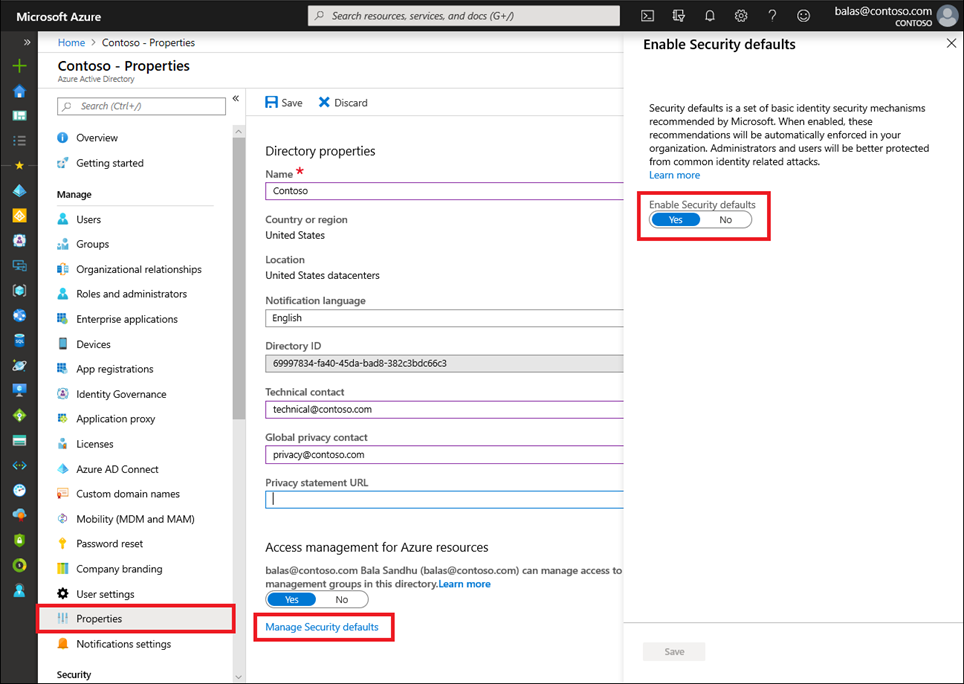

- Activarea Security Defaults, o serie de politici de bază din perspectiva securității, pre-configurate de către Microsoft și care nu pot fi modificate.

Deși utilizarea Security Defaults ne permite să activăm MFA foarte ușor, este necesar să ținem cont de toate elementele ce vor fi afectate pentru a ne asigura că nu vor fi blocate aplicații sau metode de autentificare necesare. Acestea sunt:

- Toți utilizatorii vor fi obligați să se înregistreze pentru Azure AD Multi-Factor Authentication;

- Toți administratorii vor fi obligați să folosească MFA la orice accesare a unei aplicații sau a unui sistem integrat cu Azure Active Directory;

- Utilizatorii vor trebui să folosească MFA pentru putea accesa anumite aplicații când le este solicitat;

- Vor fi blocate protocoalele de autentificare de tip legacy, precum POP, IMAP, sau SMTP AUTH;

Security Defaults se pot activa din secțiunea Properties a portalului Azure AD Admin Center.

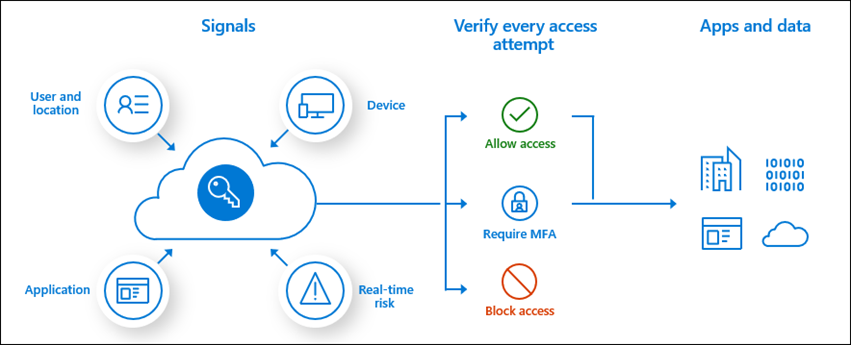

2. În cazul în care ne dorim să controlăm mai în detaliu în ce condiții le va fi solicitat utilizatorilor să folosească Multi-Factor Authentication, atunci ne putem folosi de politicile de condiționare a accesului – Conditional Access policies – pentru a defini evenimente sau aplicații care necesită utilizarea MFA.

De exemplu, când utilizatorul se autentific din cadrul rețelei interne sau de pe un dispozitiv înregistrat, va fi utilizat procesul simplificat de sign-in, ce nu presupune MFA, însă în momentul în care autentificarea se face de un dispozitiv propriu al utilizatorului sau dintr-o rețea externă, utilizatorul va trebui să treacă prin procesul extins de autentificare.

Dacă activarea Security Defaults este relativ simplă, la crearea unei politici de Conditional Access sunt necesare o serie de configurări.

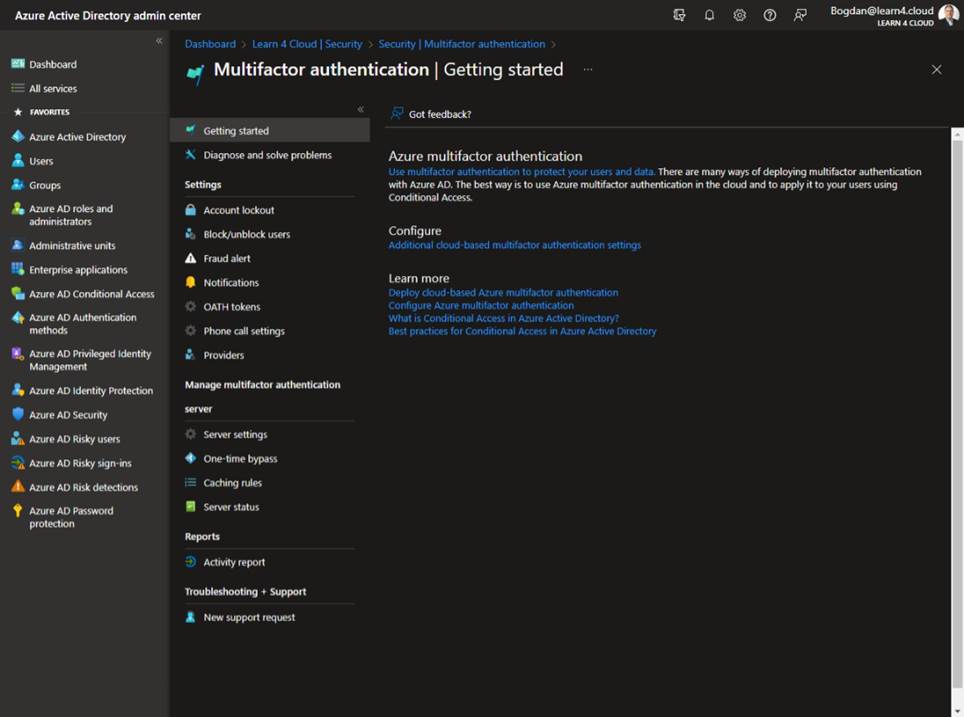

- În primul rând, este necesar să activăm funcționalitatea de Azure AD Multi-Factor Authentication și să configurăm metodele de autentificare ce pot fi selectate de către utilizatorii noștri:

- Astfel, va trebui să accesăm portalul Azure AD Admin Center folosind un user ce are alocat rolul de Global Admin;

- Din partea stânga a paginii selectm Azure Active Directory, iar în pagina ce se deschide, Security și Multifactor authentication;

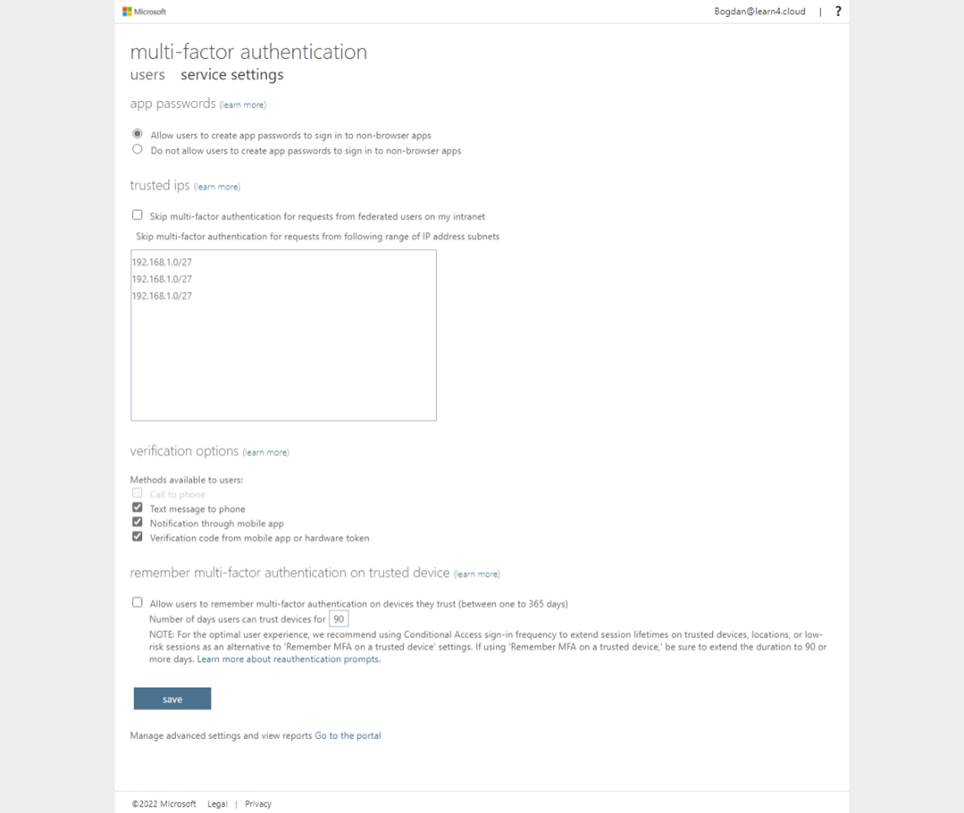

c. În pagina ce se deschide, la secțiunea Configure, selectăm Additional cloud-based multifactor authentication settings. În noua pagină ce se deschide, avem posibilitatea de a alege ce opțiuni vor fi prezentate către utilizatori în momentul în care aceștia se vor înregistra în Azure AD MFA.

2. Următorul pas este crearea politicilor de protecție care vor forța utilizatorii să folosească MFA la accesarea anumitor aplicații

- De pe pagina inițială a Azure AD Admin Center, selectm Azure Active Directory, iar în paginile ce se vor deschide, Security urmat de Conditional access;

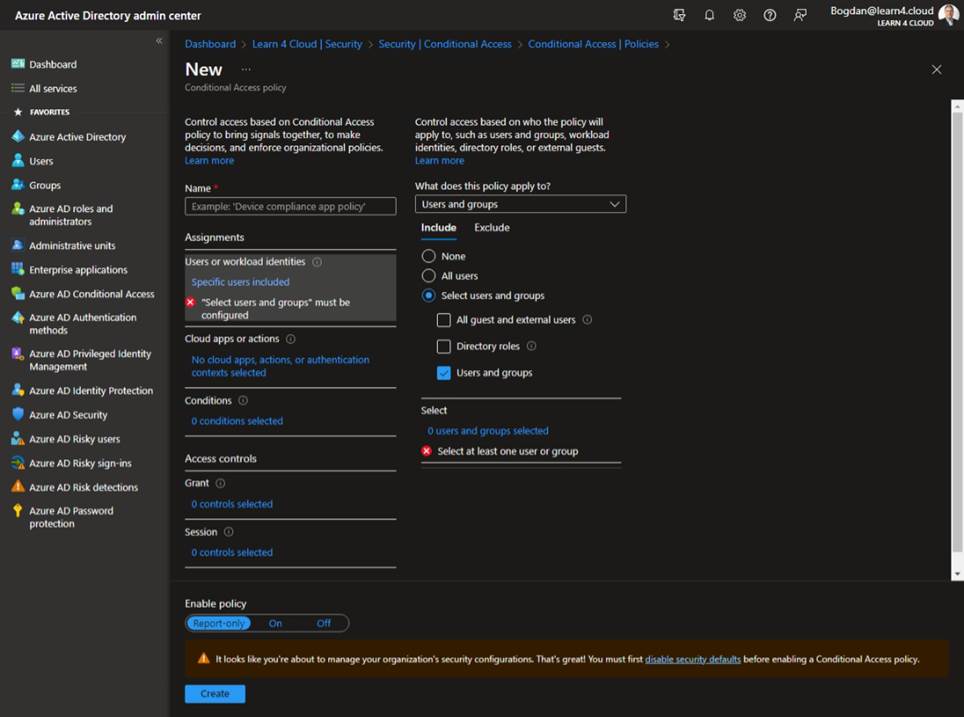

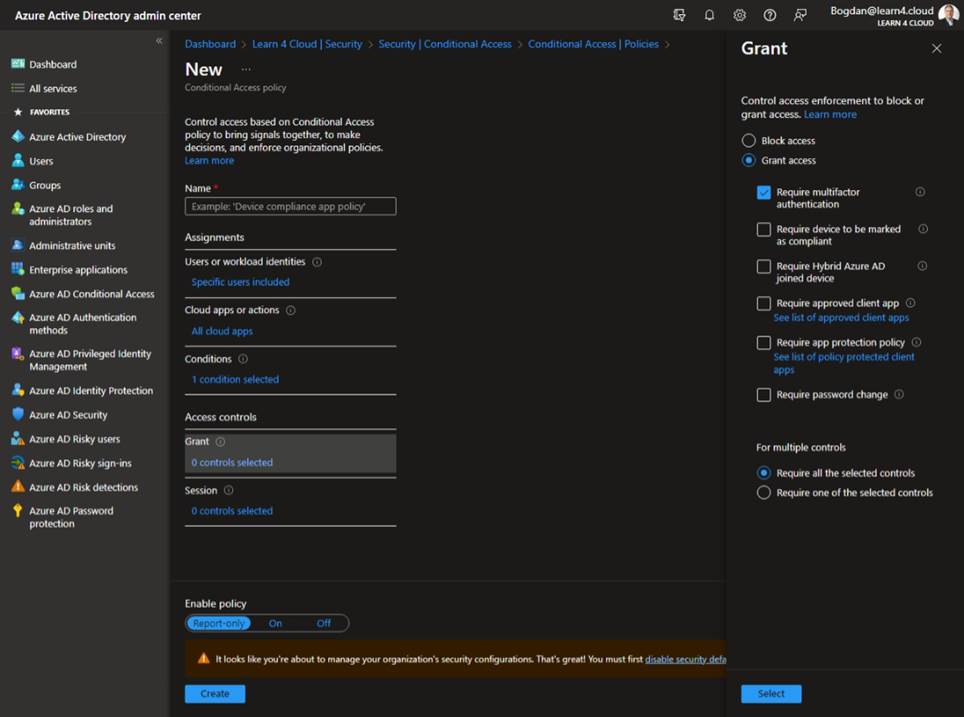

- Din meniul afișat pe pagină, selectăm+ New policy, ceea ce va deschide o nouă pagină. În cazul în care nu ați dezactivat Security Defaults anterior acestui pas, în partea de jos a paginii veți remarca un mesaj ce va indica că este necesară dezactivarea acestei opțiuni, pentru a putea crea o politică de Conditional Access;

![]()

c. Este necesar să dăm un nume politicii pe care dorim să o creăm și, de asemenea, să configurăm utilizatorii și aplicațiile cărora li se va aplica această politică;

d. Astfel în secțiunea Users or workload identities, alegem 0 users or workload identities selected, iar in blade-ul nou deschis să alegem dacă aceste configurări vor fi aplicate tuturor utilizatorilor sau doar unei selecții;

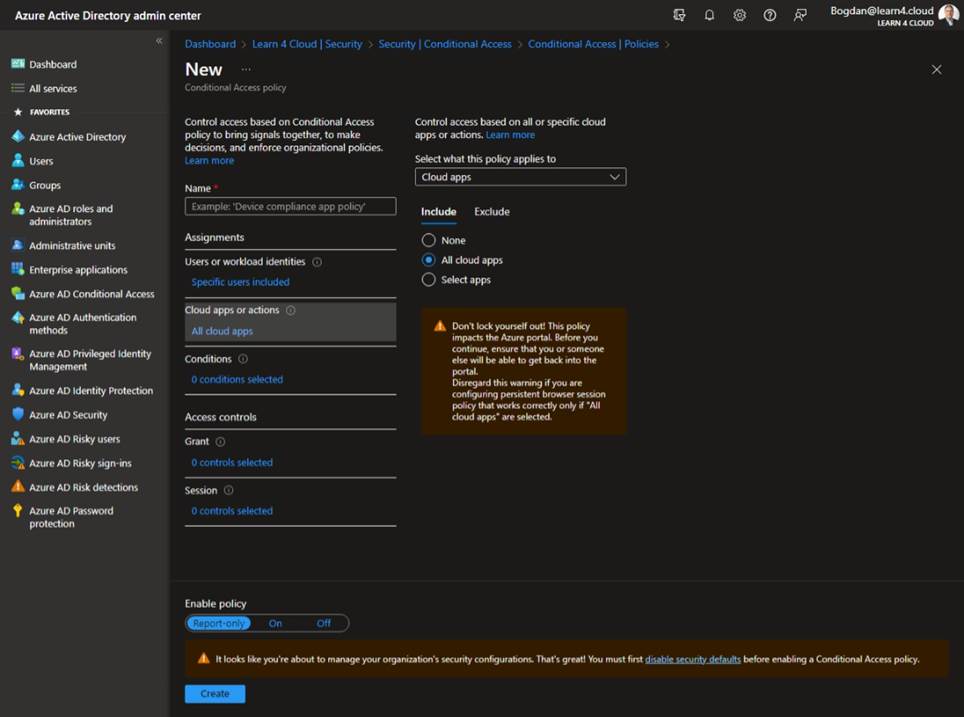

e. În secțiunea Cloud apps or actions, selectăm opțiunea No cloud apps, actions, or authentication contexts selected, iar in blade-ul ce tocmai s-a deschis, ne asigurăm că este selectat Cloud apps și ne decidem asupra căror aplicații vor fi reflectate configurările – toate aplicațiile sau doar unele dintre ele;

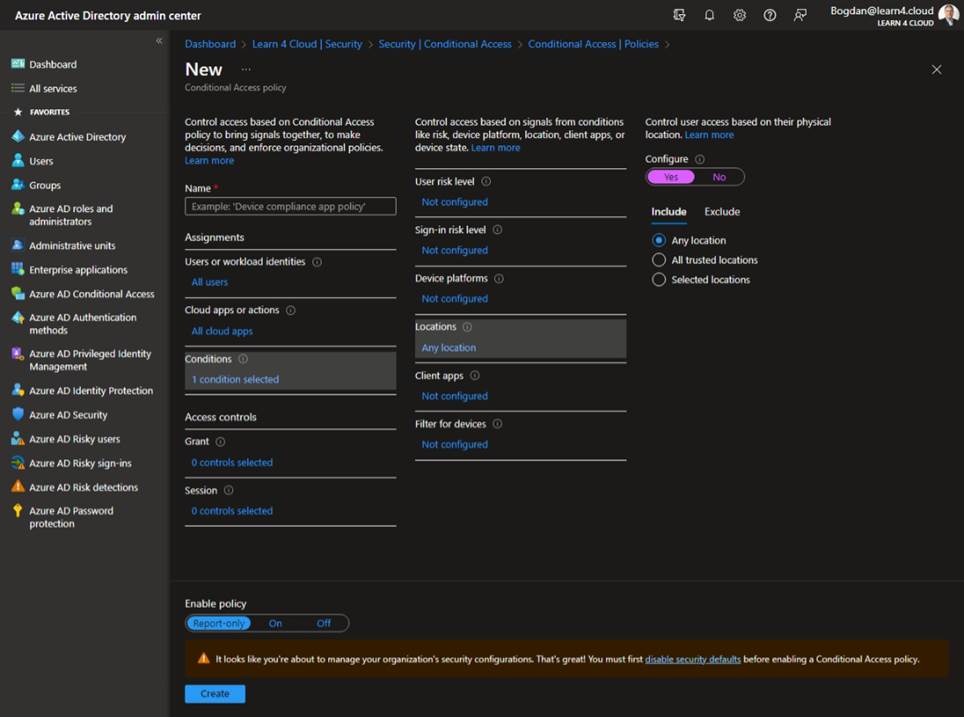

f. Următorul pas este alegerea condițiilor în care le va fi solicitată utilizatorilor folosirea MFA pentru a putea accesa aplicațiile pe care noi le-am ales în pasul anterior. Acest lucru este stabilit în secțiunea Conditions și putem alege de la condiții determinate de locație, până la tipul de device folosit de către utilizatori.

g. În secțiunea Access controls putem decide dacă politica pe care noi o configurăm permite sau nu accesul și dacă da, în ce condiții. Astfel, pentru implementarea Azure AD MFAeste necesar să selectăm Grant Access, să bifăm căsuța din dreptul Require multi-factor authentication și să ne asigurăm că este bifată opțiunea de aplicare a tuturor restricțiilor – Require all the selected controls;

h. În cazul în care vrem să observăm care ar fi efectele aplicării politicii, putem să folosim modul Report-only, astfel încât să primim un raport cu ce s-ar întâmpla dacă am aplica politica așa cum a fost ea configurată. În momentul în care suntem siguri că nu exista probleme de autentificare a utilizatorilor și de acces la aplicații, putem aplica politica prin selectarea opțiunii On.

În acest moment avem creată o politică prin care utilizatorilor noștri le va fi solicitat să se înregistreze pentru Multi-factor Authentication și la orice accesare a unei aplicații cloud integrată cu Azure Active Directory vor trebui să folosească această metodă de verificare suplimentară.

Pentru a identifica cea mai bună opțiune în conformitate cu nevoile reale ale companiei, nu ezitați să vă adresați echipei ALEF Distribution RO.

Presales calendar

Presales calendar

Leave a Reply