Protejarea identității utilizatorilor in Microsoft 365

Securitatea cibernetică a devenit aspectul principal al ultimului an. Atât protecția aplicațiilor, cât și a datelor personale este necesară acum mai mult ca niciodată, având în vedere că nunca de la birou s-a mutat și acasă.

Multi-Factor Authentication şi Conditional Access

Unul din aspectele cheie ale securității cibernetice, se referă la identificarea corectă a utilizatorilor autorizați și permiterea lor să acceseze informațiile și aplicațiile de care au nevoie pentru a își îndeplini îndatoririle rapid și corect.

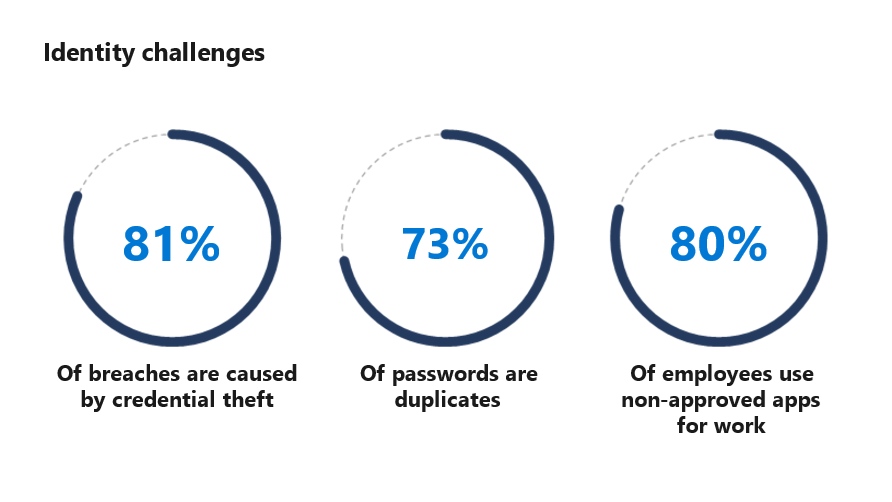

Atacurile cibernetice au devenit din ce în ce mai sofisticate. Hacker-ii se folosesc de atacuri de phishing, sau malware, pentru a obține credențialele utilizatorilor, ca pas inițial în obținerea accesului la rețeaua internă. Prin urmare parolele, ca unică metodă de autentificare, nu mai sunt suficiente pentru protecția conturilor utilizatorilor.

Protecția oferită de „rețeaua internă” prin toate echipamentele sale (servere, firewall-uri, routere, etc.), rămâne prima barieră de protecție, însă acum avem posibilitatea de a configura un nivel adițional de protecție, o armură personală ce este legată de utilizatorul însuși, de datele și comportamentul său.

Utilizând identitatea ca și mod de verificare, ne asigurăm că pentru fiecare încercare de accesare a datelor, informațiile despre utilizator și device-ul folosit sunt verificate și confirmate.

Multi-Factor Authentication (MFA) sau așa numita „autentificare în 2 pași”, cunoscută sub acest nume datorită celor 2 etape de verificare a identității, prin care este necesar ca un utilizator să treacă, înainte ca accesul său să fie validat, ne ajută să ne protejăm datele organizației menținând ușurința în accesare.

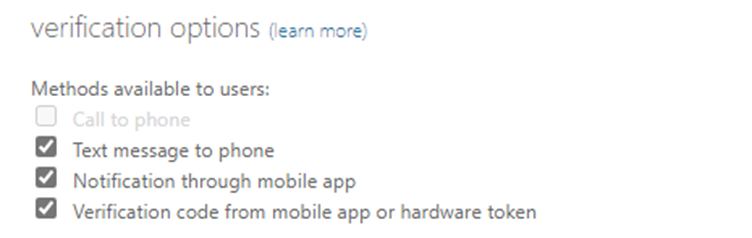

Metodele de autentificare, pe care le putem utiliza pentru accesarea resurselor interne, includ:

- Ceva ce utilizatorul cunoaște (o parolă);

- Ceva ce utilizatorul deține (un device de încredere, ce nu poate fi duplicat, de exemplu un telefon);

- Ceva ce utilizatorul „este” (date biometrice).

În lumea actuală, în care device-urile mobile și datele stocate în cloud sunt din ce în ce mai prezente, utilizatorii pot folosi o multitudine de echipamente și aplicații pentru a accesa resursele interne ale companiei.

Drept urmare axarea doar pe protejarea identității persoanelor ce pot accesa o resursă nu mai este suficientă.

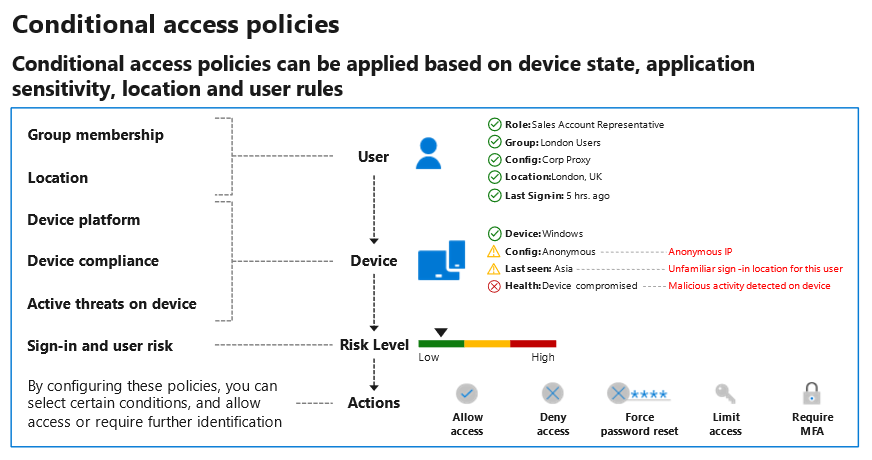

Pentru obținerea unui echilibru între securitate și productivitate, este necesar să ținem cont și de modul în care se accesează resursele respective. Utilizarea unor politici de condiționare a accesului (Conditional Access) ne pot ajuta în automatizarea deciziilor de aprobare sau refuzare a accesului.

O politică de acces condiționat este o definiție a unui scenariu de accesare a datelor folosind un model de tipul:

When this happens definește motivul pentru care se va declanșa politica definită. Acest motiv este caracterizat de un set de condiții, dintre care 2 au un rol special:

- Utilizatorii – cei care încearcă să acceseze resursele (Who)

- Aplicațiile – țintele încercării de acces (What)

Aceste 2 condiții sunt obligatorii în cadrul unei politici de acces condiționat. În afară de aceste condiții, putem include condiții suplimentare ce definesc metodele de acces pentru care se va aplica politica de condiționare.

Then do this specifică care va fi răspunsul politicii noastre, în funcție de condițiile definite la pasul anterior.

Prin intermediul unei politici de Conditional Access, avem posibilitatea de a controla cum utilizatorii autorizați (utilizatori ce au dreptul de a accesa o aplicație sau un set de date) pot accesa respectiva aplicație în anumite condiții.

Cum putem utiliza Conditional Access pentru activarea Multi-Factor Authentication

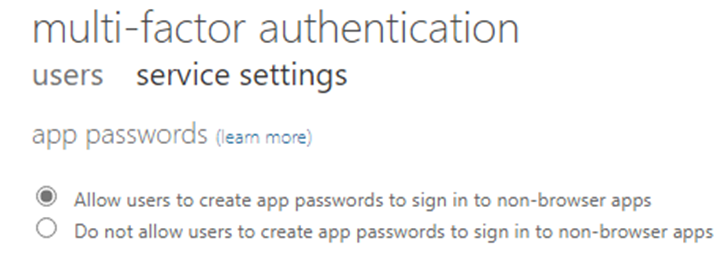

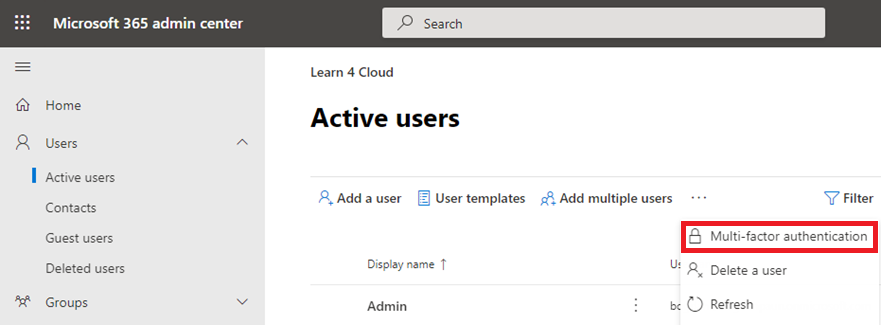

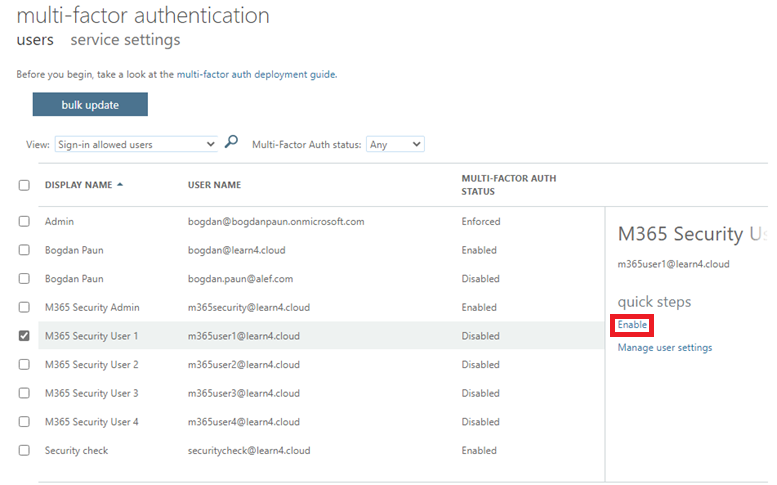

Printre primele aspecte de care un administrator al unui cont de Online Services, este necesar să se preocupe, este activarea Multi-Factor Authentication pentru orice utilizator ce are alocat un rol de administrator. Această configurare se poate realiza prin accesarea tab-ului Multi-factor authentication din portalul Microsoft 365 Admin Center (https://admin.microsoft.com), secțiunea Users → Active users.

În noua pagină ce se deschide, vom avea opțiunea de a selecta utilizatorii pentru care vom activa serviciul de MFA.

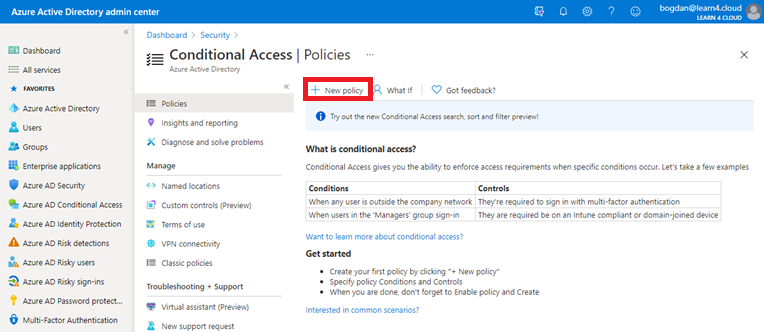

De îndată ce ne-am asigurat că utilizatorii noștri cu roluri de administrare au conturile securizate, putem începe configurarea politicilor de acces condiționat pentru restul utilizatorilor, din portalul Azure Active Directory Admin Centre (https://aad.portal.azure.com).

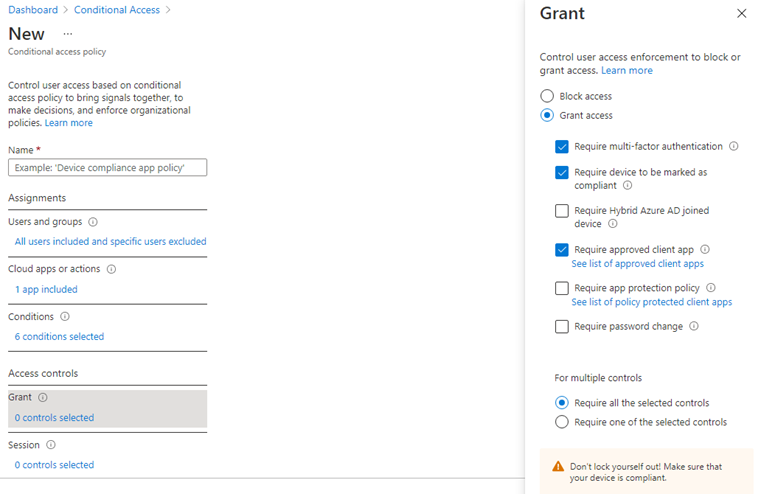

- În partea stângă a portalului, este necesar să selectăm Azure AD Security → Conditional Access iar în tab-ul ce se va deschide să apăsăm butonul New Policy.

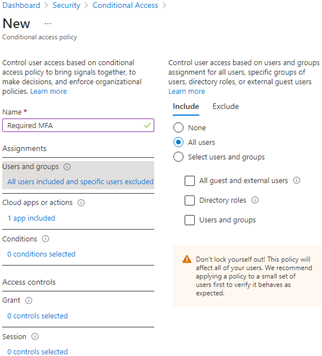

- În cadrul câmpului Name, din pagina nou deschisă, este necesară introducerea unui nume pentru politica pe care o creăm.

- În secțiunea Assignment, este necesar să selectăm Users and groups și să urmăm următorii pași:

- Pe pagina Include, selectăm All Users pentru a aplica politica de access pentru toți utilizatorii (dacă dorim aplicarea politicii doar pentru anumiți utilizatori, o putem face prin selectarea opțiunii Select users and groups și specificarea respectivilor utilizatori sau grupuri de utilizatori).

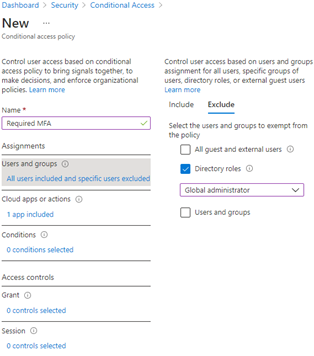

- Pe pagina Exclude putem selecta utilizatorii pe care îi dorim excluși din aplicarea politicii pe care o definim (este recomandat ca cel puțin un administrator global să fie lăsat în afara politicii, pentru a fi siguri că nu ne pierdem accesul la cont).

|

|

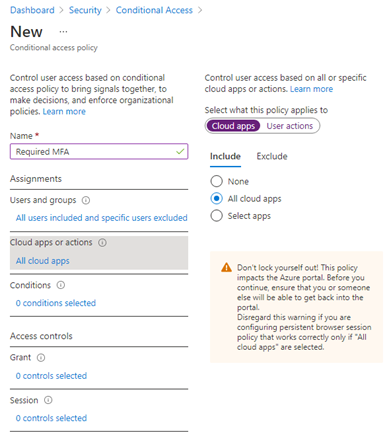

- În cadrul secțiunii Cloud apps or actions, este necesar să selectăm aplicațiile pentru care dorim să configurăm accesul în baza politicii de Conditional Access.

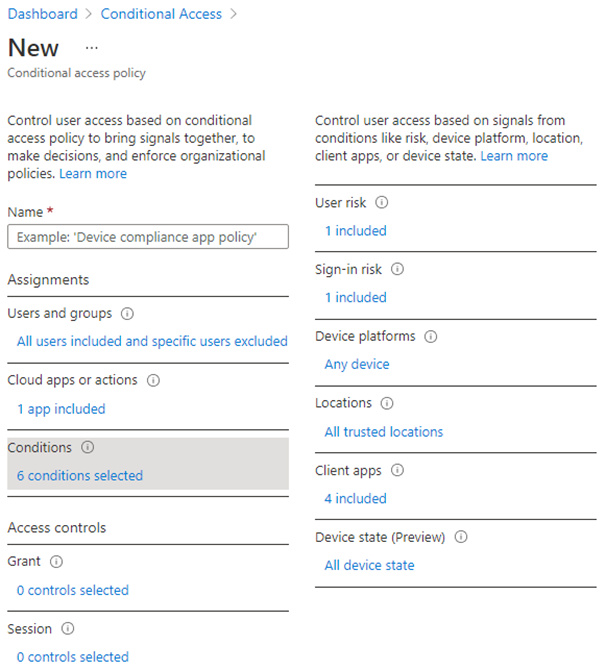

- Configurarea secțiunii Conditions, practic definirea condițiilor care vor guverna politica noastră de Conditional Access, este cel mai important. În baza acestor condiții pe care noi le definim, sistemul va analiza, verifica și aproba sau refuza accesul utilizatorilor la resursele guvernate de respectiva politică de acces.

-

- User risk – permite configurarea nivelului de risc maxim în care utilizatorul este necesar să se încadreze.

- Sign-in risk – controlează nivelul de risc la autentificare al utilizatorilor, peste care accesul va fi blocat.

- Device platforms – definește platformele (sistemele de operare) device-urilor de pe care se pot accesa datele și cărora li se va aplica politica.

- Locations – definește locațiile fizice (prin intermediul adreselor IP) ale utilizatorilor din care se pot accesa aplicațiile și datele companiei. Pentru ca această restricție să funcționeze este necesară definirea locațiilor sigure (trusted locations) din cadrul organizației.

- Client apps – controlează ce aplicații pot fi utilizate pentru accesarea datelor, în special pentru serviciul de email.

-

- Opțiunile pe care le configurăm în secțiunea Access Control vor dicta politicii noastre ce acțiuni să întreprindă în cazul îndeplinirii condițiilor pe care le-am stabilit în pașii anteriori. Putem seta fie să permitem accesul în cazul îndeplinirii condițiilor, fie să blocăm accesul în aceleași condiții.

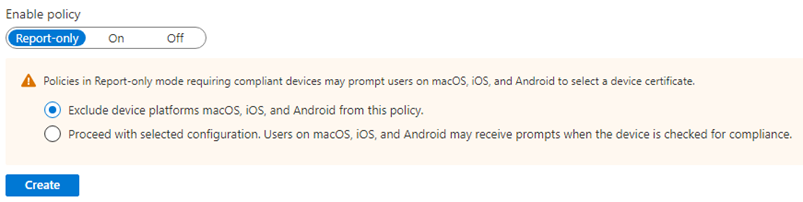

- Ultimul pas în crearea și aplicarea politicii pe care tocmai ce am creat-o, este alegerea modului în care dorim să activăm respectiva politică, și să apăsăm butonul Create. Putem alege opțiunea Report-only, un mod care ne va permite să obținem un raport a ce se va întâmpla în cazul activării politicii respective așa cum a fost ea definită. Astfel putem să ne asigurăm că utilizatorii noștri nu își vor pierde accesul la aplicațiile și datele de care au nevoie, la momentul activării politicii, dându-le astfel timp sa își configureze device-urile astfel încât să respecte restricțiile pe care le-am configurat.

Toate politicile create, pot fi editate și modificate astfel încât să respecte cerințele organizației la orice moment.

Presales calendar

Presales calendar

Leave a Reply